Em maio de 2017, o mundo digital enfrentou um de seus momentos mais sombrios. Um ataque cibernético de proporções inéditas varreu o globo, paralisando hospitais, empresas de telecomunicações, fábricas e agências governamentais. O nome por trás desse caos foi WannaCry, um ransomware que não apenas sequestrava dados, mas também expunha a fragilidade de sistemas críticos em escala mundial.

Este artigo detalha a história do WannaCry, explicando como ele funcionou, o impacto devastador que causou e as lições cruciais que aprendemos com um dos piores incidentes de cibersegurança da história.

O que foi o WannaCry?

WannaCry, também conhecido como WannaCrypt ou WanaCrypt0r 2.0, é um tipo de ransomware que, ao infectar um computador, criptografa a maioria dos seus arquivos. Para liberar o acesso, os criminosos exigiam um pagamento de resgate em Bitcoin, que variava de 300 a 600 dólares. A mensagem de resgate era exibida em dezenas de idiomas, refletindo a natureza global do ataque.

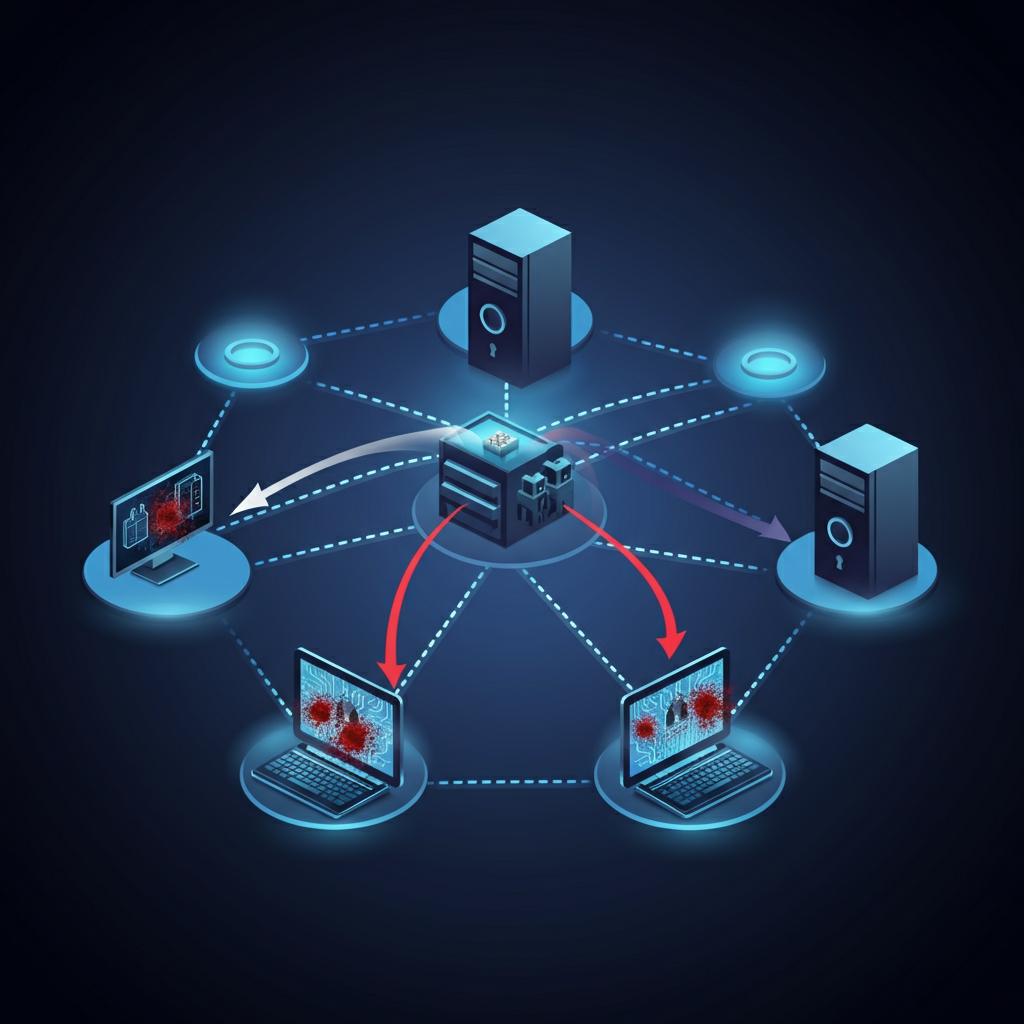

O que tornou o WannaCry tão perigoso não foi apenas sua capacidade de criptografar dados, mas seu mecanismo de propagação. Ele agia como um “worm”, um tipo de malware que se replica e se espalha automaticamente para outros computadores vulneráveis na mesma rede, sem a necessidade de qualquer ação do usuário.

A Anatomia do Ataque: Como o WannaCry se Espalhou?

O poder de disseminação do WannaCry vinha da exploração de uma vulnerabilidade crítica em sistemas operacionais Microsoft Windows. A falha, conhecida como EternalBlue, estava localizada no protocolo de compartilhamento de arquivos Server Message Block (SMB).

Aqui está o passo a passo da infecção:

- A Exploração da Vulnerabilidade: O EternalBlue era, na verdade, uma ferramenta de ciberespionagem supostamente desenvolvida pela Agência de Segurança Nacional dos EUA (NSA). A ferramenta foi vazada publicamente em abril de 2017 por um grupo de hackers chamado “The Shadow Brokers”. Os criadores do WannaCry incorporaram essa ferramenta em seu código.

- Infecção Inicial: O ataque começava quando um único computador em uma rede era infectado, geralmente por meio de métodos tradicionais como e-mails de phishing ou links maliciosos.

- Propagação Automática: Uma vez dentro da rede, o WannaCry usava o EternalBlue para escanear ativamente outros computadores que tivessem a vulnerabilidade SMB desprotegida. Ao encontrar uma máquina vulnerável, ele se copiava e executava o processo de criptografia, repetindo o ciclo e se espalhando exponencialmente.

A Microsoft já havia lançado uma atualização de segurança (MS17-010) para corrigir essa falha meses antes do ataque. No entanto, inúmeras organizações e indivíduos não aplicaram a atualização, deixando seus sistemas abertos e vulneráveis.

O Impacto Global: Quem Foi Afetado?

O WannaCry causou estragos em mais de 150 países, infectando centenas de milhares de computadores em questão de horas. O impacto foi severo e imediato, especialmente em setores críticos.

- Sistemas de Saúde: O Serviço Nacional de Saúde (NHS) do Reino Unido foi uma das vítimas mais notórias. Hospitais foram forçados a cancelar cirurgias, desviar ambulâncias e voltar a usar papel e caneta, colocando vidas em risco.

- Empresas de Telecomunicações: Gigantes como a Telefónica na Espanha tiveram suas operações internas gravemente afetadas.

- Indústria Automotiva: Fabricantes como Renault e Nissan tiveram que interromper a produção em várias de suas fábricas para conter a propagação do malware.

- Logística e Transporte: A empresa de entregas FedEx e a operadora de trens alemã Deutsche Bahn também relataram interrupções significativas.

O prejuízo financeiro global foi estimado em bilhões de dólares, considerando não apenas o valor dos resgates (que, curiosamente, foi relativamente baixo), mas principalmente os custos de paralisação, recuperação de sistemas e danos à reputação.

O “Kill Switch”: Como o Ataque Foi Contido

A propagação frenética do WannaCry foi interrompida de forma inesperada por um jovem pesquisador de segurança britânico chamado Marcus Hutchins. Ao analisar o código do malware, Hutchins descobriu que, antes de criptografar os arquivos, o WannaCry tentava se conectar a um nome de domínio longo e inexistente.

Ele registrou esse domínio por curiosidade, pagando cerca de 10 dólares. Sem saber, ele havia ativado um “kill switch” (interruptor de desligamento) embutido no malware. Aparentemente, os criadores do WannaCry programaram o malware para encerrar suas atividades caso esse domínio estivesse ativo, talvez como uma medida de segurança para eles mesmos. Ao registrar o domínio, Hutchins fez com que novas infecções parassem de se espalhar, dando ao mundo um tempo precioso para aplicar as correções de segurança.

Lições Aprendidas com o WannaCry

O incidente do WannaCry serviu como um alerta brutal para o mundo inteiro, deixando lições importantes para indivíduos, empresas e governos.

- A Importância Crítica das Atualizações: A lição mais óbvia é a necessidade de manter sistemas operacionais e softwares sempre atualizados. A maioria das vítimas do WannaCry poderia ter evitado o desastre simplesmente aplicando uma atualização de segurança que já estava disponível.

- O Risco de Softwares Descontinuados: Muitos sistemas afetados ainda usavam versões antigas e sem suporte do Windows, como o Windows XP. Usar software obsoleto é um convite para desastres.

- A Necessidade de Backups: Empresas e indivíduos que possuíam backups atualizados e offline conseguiram restaurar seus sistemas sem precisar considerar o pagamento do resgate.

- Segurança de Rede (Segmentação): Redes planas, onde todos os dispositivos podem se comunicar entre si, permitiram que o WannaCry se espalhasse como fogo em palha. A segmentação de rede, que isola sistemas críticos, pode limitar o alcance de um ataque.

- A Responsabilidade Compartilhada: A cibersegurança não é apenas um problema de TI. Governos, empresas e cidadãos têm um papel a desempenhar na criação de um ecossistema digital mais seguro.

FAQ: Perguntas Frequentes sobre o WannaCry

1. Quem criou o WannaCry?

Agências de inteligência dos EUA e do Reino Unido atribuíram publicamente o ataque ao Grupo Lazarus, um coletivo de hackers supostamente patrocinado pelo governo da Coreia do Norte.

2. As vítimas que pagaram o resgate receberam seus arquivos de volta?

As evidências sugerem que muito poucas vítimas que pagaram o resgate recuperaram seus dados. O sistema de pagamento era mal projetado, dificultando a associação de um pagamento a uma vítima específica, e os criminosos pareciam mais focados na disrupção do que na arrecadação financeira.

3. O WannaCry ainda é uma ameaça?

Embora o ataque original tenha sido contido, variantes do WannaCry e outros ransomwares que usam a vulnerabilidade EternalBlue ainda existem. Sistemas que não foram atualizados desde 2017 continuam em risco.

4. O que era o EternalBlue?

EternalBlue era o nome de uma ferramenta de ciberataque desenvolvida pela NSA para explorar uma vulnerabilidade no protocolo SMB do Windows. Seu vazamento pelo grupo “The Shadow Brokers” colocou uma arma digital poderosa nas mãos de criminosos.

5. Como posso me proteger de ataques como o WannaCry?

A melhor defesa é uma abordagem em camadas: mantenha seu sistema operacional e todos os softwares atualizados; use uma solução de segurança (antivírus/anti-malware) robusta; faça backups regulares dos seus dados importantes e armazene-os offline; desconfie de e-mails e links suspeitos.